Les données recueillies attestent de la nécessité de mettre en place des stratégies de sécurité complètes qui tiennent compte de tous les actifs connectés, gérés et non gérés.

SAN FRANCISCO–(BUSINESS WIRE)–Armis, la société leader en transparence des actifs et en sécurité, a publié aujourd’hui de nouvelles recherches identifiant les actifs connectés les plus risqués. En effet, de tels actifs représentent des menaces pour les entreprises du monde entier. Les résultats mettent en évidence les risques introduits dans les organisations par le biais de divers actifs connectés appartenant à différentes catégories d’appareils, soulignant ainsi le besoin d’une stratégie de sécurité complète pour protéger en temps réel l’ensemble de la surface d’attaque d’une organisation.

« Continuer à informer les entreprises du monde entier sur les risques permanents et croissants introduits dans leur surface d’attaque par le biais d’actifs gérés et non gérés est l’une de nos missions clés », a déclaré Nadir Izrael, CTO et co-fondateur d’Armis. « Cette intelligence est cruciale pour permettre aux organisations de se défendre contre les cyberattaques malveillantes. Sans elle, les dirigeants d’entreprises commerciales, de sécurité et des technologies de l’information seraient en fâcheuse position et vulnérables à cause des angles morts que les individus malveillants chercheront à exploiter. »

La recherche d’Armis, basée sur l’Armis Asset Intelligence Engine, se focalise sur les actifs connectés ayant enregistré le plus grand nombre de tentatives d’attaques, de vulnérabilités et d’expositions communes (CVE) et d’évaluations à haut risque afin de déterminer les actifs les plus risqués.

Actifs ayant fait l’objet du plus grand nombre de tentatives d’attaque

Armis a constaté que les 10 principaux types d’actifs ayant subi le plus grand nombre de tentatives d’attaque étaient répartis ainsi : IT, OT, IoT, IoMT, Internet of Personal Things (IoPT) et Building Management Systems (BMS). Cela démontre que les attaquants se soucient davantage de leur accès potentiel aux actifs plutôt que du type, ce qui renforce la nécessité pour les équipes de sécurité de prendre en compte tous les actifs physiques et virtuels dans le cadre de leur stratégie de sécurité.

Top 10 des types de dispositifs ayant le plus souvent été attaqués :

- Engineering workstations (OT)

- Imaging workstations (IoMT)

- Media players (IoT)

- Personal computers (IT)

- Virtual machines (IT)

- Uninterruptible power supply (UPS) devices (BMS)

- Servers (IT)

- Media writers (IoMT)

- Tablets (IoPT)

- Mobile phones (IoPT)

« Les personnes malveillantes ciblent intentionnellement ces actifs parce qu’ils sont accessibles de l’extérieur, qu’ils ont une surface d’attaque étendue et complexe et qu’ils sont connus pour être des CVE militarisés », a déclaré Tom Gol, CTO de la recherche chez Armis. « L’effet probable d’une violation de ces actifs sur les entreprises et leurs clients est également un facteur critique expliquant pourquoi ils sont les plus souvent ciblés par des tentatives d’attaques. Les postes de travail d’ingénierie peuvent être connectés à tous les contrôleurs dans une usine, les postes de travail d’imagerie collecteront des données privées de patients provenant d’hôpitaux et les onduleurs (UPS) peuvent servir de point d’accès aux entités de l’infrastructure critique, ce qui en fait des cibles attrayantes pour des individus malveillants aux objectifs divers, tels que le déploiement de rançongiciels ou la destruction de la société en cas d’attaques de nations. Les acteurs principaux des technologies de l’information doivent accorder la priorité à l’intelligence des actifs en matière de cybersécurité et appliquer des correctifs pour atténuer ce risque. »

Les actifs dotés de CVE non corrigés et armés sont vulnérables à des attaques

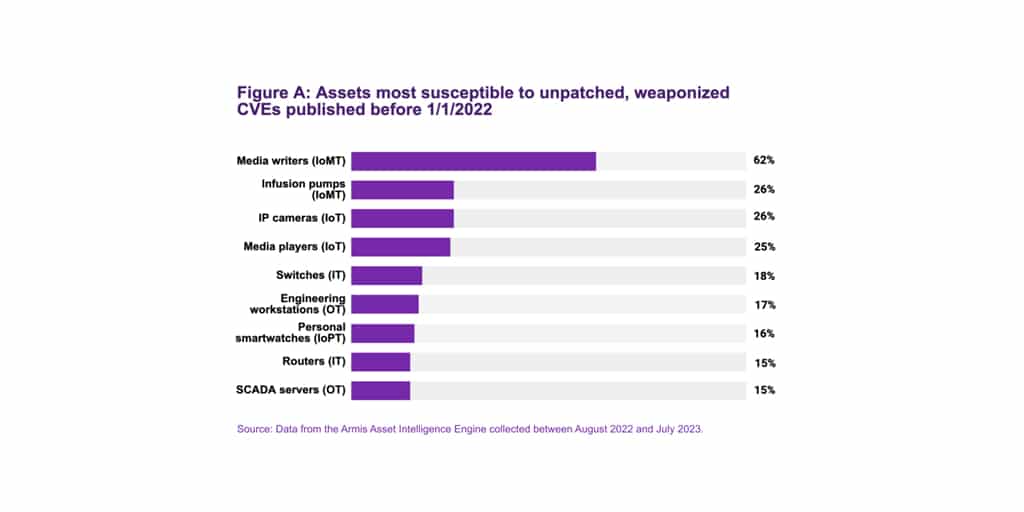

Les chercheurs ont identifié un nombre important d’actifs connectés au réseau. Ces actifs sont également susceptibles de présenter des vulnérabilités non corrigées et exploitées par des CVE (Common Vulnerabilities and Exposures) publiées avant le 1er janvier 2022. En se concentrant sur le pourcentage le plus élevé d’appareils de chaque type qui présentaient ces CVE entre août 2022 et juillet 2023, Armis a identifié la liste reflétée dans la Figure A. S’ils demeurent inchangés, ces actifs impliqueront un risque non négligeable pour les entreprises.

Actifs ayant un facteur de risque élevé

Armis a également examiné les types d’actifs présentant les facteurs de risque élevés les plus courants :

- De nombreux appareils physiques figurant sur la liste, tels que les serveurs et les contrôleurs logiques programmables (PLC), mettent du temps à être remplacés et utilisent des systèmes d’exploitation en fin de vie (EOL) ou en fin de support (EOS). Les actifs EOL approchent de la fin de leur durée de vie fonctionnelle mais sont encore en service, tandis que les actifs EOS ne sont plus pris en charge ni corrigés pour les vulnérabilités et les problèmes de sécurité par le fabricant.

- Certains actifs, notamment les ordinateurs personnels, sont dotés du SMBv1. Le SMBv1 est un protocole obsolète, non chiffré et complexe, présentant des vulnérabilités qui ont été ciblées lors des célèbres attaques WannaCry et NotPetya. Les experts en sécurité ont conseillé aux organisations de ne plus l’utiliser. Armis a constaté que 74 % des organisations ont encore au moins un actif dans leur réseau vulnérable à EternalBlue, une vulnérabilité SMBv1.

- De nombreux actifs identifiés dans la liste présentent des scores de vulnérabilité élevés et ont fait l’objet de détections de menaces. De même, ils ont fait l’objet d’un signalement pour du trafic non chiffré et ils présentent encore des vulnérabilités CDPwn qui affectent l’infrastructure réseau et la VoIP.

- La moitié (50 %) des systèmes de tubes pneumatiques ont été trouvés avec un mécanisme de mise à jour logicielle non sécurisé.

D’autres recherches d’Armis sont disponibles au niveau des dispositifs OT et ICS les plus risqués à travers les industries d’infrastructures critiques et des dispositifs médicaux et IoT les plus risqués dans les environnements cliniques..

Pour en savoir plus sur Armis, veuillez consulter : www.armis.com.

À propos d’Armis

Armis, le chef de file de la visibilité et de la sécurité des actifs, fournit la première plateforme unifiée de veille des actifs du secteur conçue pour prendre en charge une surface d’attaque élargie par les actifs connectés. Les entreprises du Fortune 100 font confiance à notre protection en temps réel et continue pour avoir un aperçu complet de l’ensemble des actifs gérés et non gérés dans les domaines des TI, du cloud, des dispositifs IoT, des dispositifs médicaux (IoMT), de la technologie opérationnelle, des systèmes de commande industriels et de la 5G. Armis assure la gestion passive des cyberactifs, la gestion des risques et l’application automatisée. Armis est une société privée basée en Californie.

Le texte du communiqué issu d’une traduction ne doit d’aucune manière être considéré comme officiel. La seule version du communiqué qui fasse foi est celle du communiqué dans sa langue d’origine. La traduction devra toujours être confrontée au texte source, qui fera jurisprudence.

Contacts

Rebecca Cradick

Directrice, Communications mondiales

Armis

pr@armis.com