Création et configuration d’une station blanche

Ce principe de station blanche existe déjà dans certaines entités et administrations. Elles font l’objet de règles de configuration et d’utilisation strictes, inhérentes à l’entité qui la propose. Je n’en reprends que le principe général que j’extrapole à un usage domestique ou d’entité à but non lucratif (en effet, la licence de certaines applications que nous allons utiliser ne nous permet pas juridiquement d’envisager leurs emplois dans un cadre professionnel). L’existence d’une station blanche sous-entend l’adhésion de tous les utilisateurs au système de précaution. Il s’agit alors de concentrer nos efforts sur un seul système, accessible à tous, et sur lequel tous les utilisateurs viendraient préalablement y insérer leurs supports amovibles avant toute insertion sur un autre système mis à leur disposition.

Ainsi, à l’arrivée de ces derniers à l’entité, ils y branchent leurs supports qu’ils ont l’intention par la suite d’utiliser sur les systèmes ; en partant, ils y branchent à nouveau leurs supports amovibles à titre de précaution en égard à leurs systèmes domestiques chez eux sur lesquels ils reviendront sans aucun doute brancher leurs supports. La station blanche est une sorte de sas de sécurité pour les périphériques amovibles entre les systèmes domestiques et les systèmes de l’entité. Cette notion de station blanche nécessite l’adhésion de tous les intervenants et sans doutes quelques explications pédagogiques à destination de ces derniers avant sa mise en oeuvre. Certaines entités utilisent des moyens coercitifs pour contraindre leurs utilisateurs à passer par la station blanche, avec sanction sous diverses formes à la clé.

La règle de base dans l’élaboration d’une station blanche est simple. Le système faisant office de station blanche doit être déconnecté de tous réseaux : cela induit donc que les cartes réseaux si présentes soient désactivées. N’importe quel vieux PC pourrait faire l’affaire par conséquent. Il doit se situer à un endroit visible, identifié et fréquenté ; à l’entrée de l’entité par exemple. Tout ce qui a trait au réseau étant désactivé, même un matériel un peu poussif devrait s’en sortir honorablement. Je vous invite à consulter les différents tutoriels d’optimisation des systèmes disponible sur l’Internet pour voir quelles seraient les fonctionnalités inutiles à désactiver dans le cadre d’un système non relié à un réseau.

Nous allons simplement y appliquer d’une part la configuration de base – la désactivation de l’autorun et inhibition de celui-ci – et la vaccination automatique des supports insérés dans un premier temps. Le responsable de l’administration de cette station veillera à nettoyer régulièrement le cache USB du système, et sans doute l’historique vu la quantité de périphériques amovibles susceptibles d’y être branchés à terme.

Dans un deuxième temps, nous allons nous attacher à ce que l’antivirus présent sur le système analyse scrupuleusement tous les fichiers présents sur le périphérique amovible inséré. Bien sur la protection résidente de certains antivirus pourrait nous suffire dans certains cas, mais le résident bien souvent n’analyse les fichiers que juste avant que vous ne désiriez y accéder ou les visualiser. Un fichier malveillant, contenu dans un sous-répertoire d’un répertoire pourrait ainsi passer entre les mailles du filet si l’utilisateur n’ouvre pas explicitement et précisément le sous-répertoire en question. Si l’entité dispose d’un antivirus présent sur les systèmes, je vous invite à consulter la documentation associée pour y configurer l’analyse automatique de tous les fichiers présents sur le support dès son insertion et sa détection par le système. Si l’entité n’en dispose pas, je vais vous suggérer l’emploi d’Avira AntiVir Personal – FREE Antivirus que je vous indiquerai de quelle façon configurer et avec quels outils de sorte que cette analyse des fichiers présents sur le support inséré soit automatique et effective.

Pourquoi l’antivirus Antivir ? La précision m’apparaît importante. Je tiens à souligner que je ne suis pas payé par cet éditeur pour évoquer son produit ^_^ .

Pourquoi l’antivirus Antivir ? La précision m’apparaît importante. Je tiens à souligner que je ne suis pas payé par cet éditeur pour évoquer son produit ^_^ .

J’avais déjà exprimé ce choix dans un précédent sujet réalisé, PC hors ligne, quel outil de sécurité ?, et mes raisons alors exprimées ne diffèrent pas encore aujourd’hui, même si entre-temps la version de l’outil a changé. Pour rappel, j’y indiquais qu’il nous fallait impérativement pour un système non connecté un outil possédant les particularités suivantes :

- Un outil qui ne cesse pas de fonctionner malgré l’absence de mises à jour

- Un outil qui reste réactif aux menaces malgré l’obsolescence de sa base de définition

- Un outil que l’on pourrait tout de même mettre de temps en temps à jour sans qu’il soit connecté (consultez les tutoriels nombreux sur le Net à cet effet)

Je rajouterai aujourd’hui, et dans notre cas de figure bien précis, un outil que nous pouvons manipuler en invite de commande de sorte d’automatiser l’analyse de nos supports insérés dès leur détection. Premier point, l’antivirus doit être donc présent sur le système et installé. L’activation du guard (le résident) n’est pas nécessaire, à vous d’en décider (cela doublonnera en tout cas). Deuxième point, nous allons avoir besoin d’un fichier de configuration, disponible sur les serveurs Antivir, ou susceptible d’être créé manuellement. Ce dernier doit contenir les éléments suivants (illustration 48) :

| [CFG] GuiMode=1 ExitMode=1[SEARCH] Parameter=0x00300432[CONTROLCENTER] ProfileName=ShlExt[SCANNER] |

Illustration 48 – contenu du fichier filescan.avp par défaut

Si vous téléchargez directement le fichier sur les serveurs Antivir1, le fichier est déjà correctement défini. Sinon, il doit contenir ce qui est indiqué dans l’illustration précédente et enregistré sous le nom filescan.avp. Déplacez-le à la racine de la partition système ; nous allons considérer dans notre exemple ici qu’il s’agit du lecteur C. Faites un clic-droit ensuite sur le fichier de sorte d’en modifier les propriétés : il est impératif de basculer le fichier en lecture seule ; sinon le fichier sera supprimé immédiatement après l’analyse du support amovible et au périphérique suivant d’inséré l’analyse automatique ne fonctionnera plus.

Pour les plus attentifs, vous avez dû remarquer que j’ai suggéré précédemment l’emploi de l’utilitaire Panda dans la mise en oeuvre de la vaccination automatique sur notre station blanche. C’est parce que je destine USBDeview à travailler en binôme avec Antivir de sorte d’automatiser l’analyse du support inséré. Rendons-nous donc dans l’utilitaire USBDeview, et de la même façon qu’indiqué pour la vaccination automatique via l’utilitaire, sélectionnons dans les Options Démarrer USBDeview en caché. N’oubliez pas aussi de rajouter un raccourci dans le répertoire Démarrage de votre Menu Démarrer, de sorte qu’il soit bien exécuté au démarrage de la session Windows à l’allumage du système. Enfin, rendez vous toujours dans Options dans Options avancées et saisissez la commande suivante (illustration 49) dans l’interface après avoir sélectionné Exécuter la commande suivante à la connexion d’un périphérique USB :

| “C:\Program Files\Avira\AntiVir Desktop\avscan.exe” /CFG=”C:\filescan.avp” /PATH=“%drive%“ |

Illustration 49 – contenu du fichier filescan.avp par défaut

L’exemple proposé l’est à titre indicatf. Il faudra vous assurer que la lettre du lecteur est la bonne, que le répertoire d’installation d’Antivir soit bien indiqué.

Récapitulons. Nous n’avons pas abordé la configuration générale du système en raison de l’inactivité réseau, les tutoriels sont nombreux en ce sens, et ce n’est pas l’objet de notre information. Nous supposons ici l’emploi conjoint de trois outils : Antivir, l’utilitaire Panda et USBDeview. Les deux derniers ne sont pas gourmands en tâche résidente, et il faut se rappeler que ce système de station blanche n’est dédié qu’à l’analyse des supports amovibles. Si vous avez correctement suivi les indications, la station blanche automatisera systématiquement à l’insertion d’un support amovible USB la vaccination dudit support et l’analyse complète des fichiers présents sur celui-ci. Précision, la réaction d’Antivir va dépendre de la configuration du Scanner dans les options de configuration de l’interface d’administration de l’antivirus. Je vous suggère à cet effet de définir l’analyse de Tous les fichiers (et non la Sélection intelligente des fichiers), ainsi qu’une Action automatique en cas de résultat (je suggère Copier le fichier dans la quarantaine avant l’action afin de pouvoir récupérer un fichier supprimé par accident), première action définie sur réparer, deuxième action définie sur supprimer. Définissez l’heuristique sur Elevé(suggestion personnelle), et activez la détection heuristique des macrovirus (Heuristique Macrovirus). Pour finir, dans les Généralités, sélectionnez tous les éléments dans Catégories de dangers étendues. Concrètement, l’utilisateur viendra donc insérer son support amovible sur la station blanche. Son périphérique sera vacciné (s’il ne l’était pas déjà) afin de neutraliser l’éventuelle propagation d’une infection de type Autorun. L’intérêt étant de protéger son système à lui (un PC à la maison, par exemple, comme vous n’avez pas la “main” dessus, vous ignorez comment il est configuré), puisque vos systèmes à vous sont configurés de sorte que l’autorun ne soit pas interprété (désactivé et inhibé). Puis son support est immédiatement analysé par l’antivirus, où les fichiers détectés malveillants seront désinfectés ou supprimés du support.

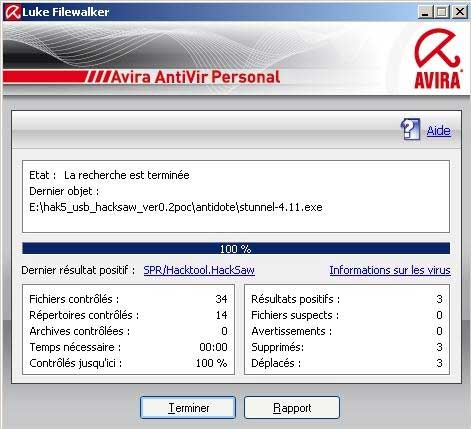

Tout cela ne prend que quelques secondes, voire quelques dizaines de secondes ; il est vrai que c’est variable en fonction des performances du matériel alloué à la station blanche, de l’espace total de stockage du périphérique amovible et du nombre de fichiers présents à analyser. La seule action demandée à l’utilisateur, hormis l’insertion de son support, est de cliquer sur Terminer afin de quitter l’interface d’analyse Antivir (illustration 50), puis de procéder à la désinstallation du périphérique du système via la Zone de Notification. L’interface lui permettra de savoir quels ont été les éléments relevés sur son support et pourra l’alerter sur une éventuelle infection (qu’il aurait immanquablement ramené de chez lui).

Illustration 50 – seule action demandée à l’utilisateur, cliquer sur ‘Terminer’

Illustration 50 – seule action demandée à l’utilisateur, cliquer sur ‘Terminer’

Ainsi, en quelques manipulations vous protégez vos systèmes accessibles, les utilisateurs vaccinent et analysent leurs supports. Un mode d’emploi via une affiche plaquée à côté du poste, voire un fond d’écran rappelant quelles sont les modalités d’utilisation de la station blanche sont envisageables ; laissez libre court à votre imagination pour rappeler l’usage et l’emploi de la station blanche. Si chacun des utilisateurs fait bien l’effort d’analyser ses périphériques en arrivant, vos systèmes seront prémunis. La règle qu’il faut leur rabâcher est d’utiliser le “sas” (la station blanche) pour toute manipulation de périphérique amovible (vos systèmes d’entité, leur système personnel). Vous aurez bien entendu un devoir de vigilance à votre niveau, car la station blanche ne doit pas se transformer en nid à malwares propageant les infections sur tous les supports venus se faire analyser : je l’ai déjà vu et constaté dans certaines administrations.

Dernière mise à jour le 17 mars 2019